Vingança Pornô: O que fazer em caso de publicação de fotos e vídeos íntimos na Internet?

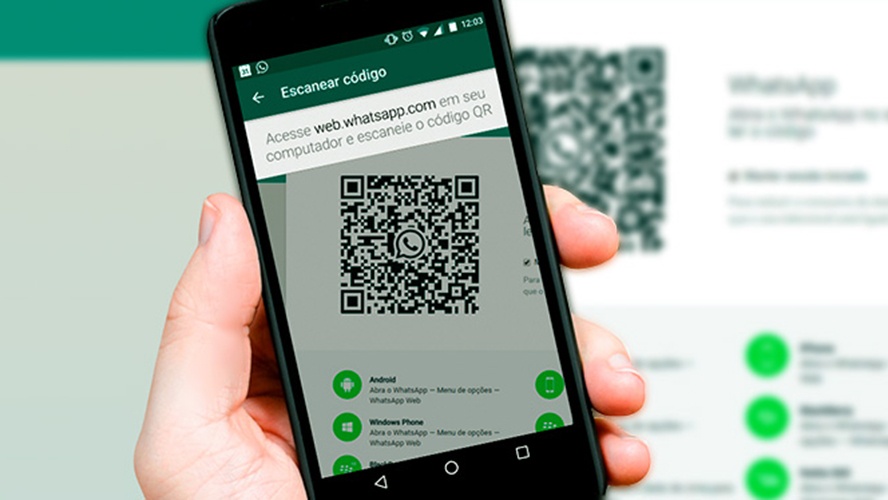

José Milagre esclarece sobre a vingança pornô (revenge porn), e quais orientações as vítimas devem seguir para remover esses conteúdos de WhatsApp e Internet. Procure […]

Vingança Pornô: O que fazer em caso de publicação de fotos e vídeos íntimos na Internet? Leia mais »